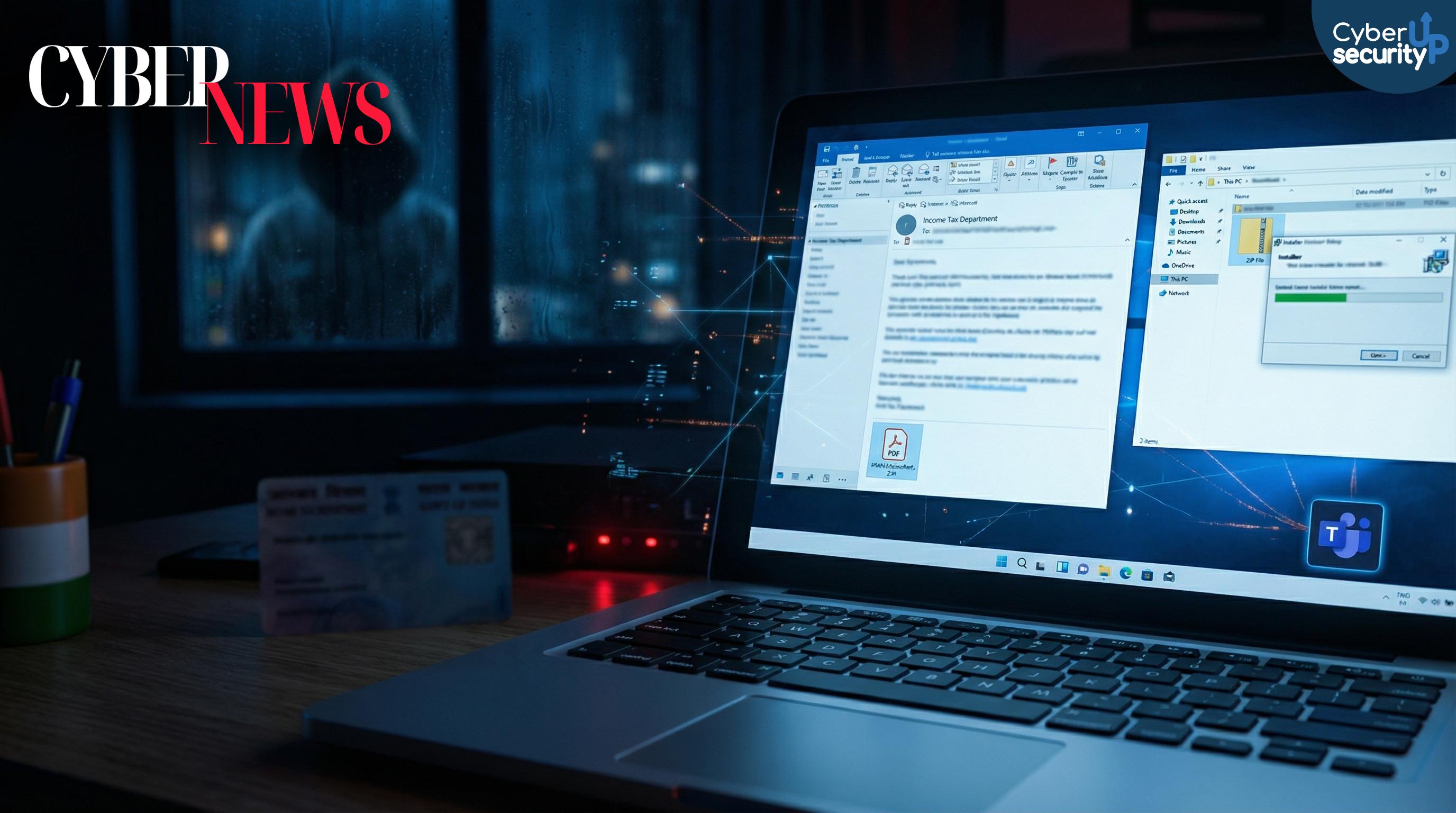

Il gruppo cybercriminale noto come Silver Fox ha spostato parte delle proprie operazioni verso l’India, sfruttando email di phishing a tema dichiarazione dei redditi per distribuire ValleyRAT, un remote access trojan modulare per Windows noto anche come Winos 4.0. La campagna punta a creare urgenza e credibilità simulando comunicazioni che sembrano provenire dal Dipartimento delle imposte sul reddito, inducendo gli utenti ad aprire allegati e scaricare file malevoli.

Catena di infezione

La catena di infezione parte da un PDF esca che, una volta aperto, reindirizza a un dominio esterno da cui viene scaricato un archivio ZIP con nome legato a pratiche fiscali. All’interno dello ZIP è presente un installer NSIS che avvia un processo di installazione apparentemente legittimo, ma in realtà progettato per eseguire tecniche di DLL sideloading. In particolare viene utilizzato un eseguibile valido associato a un download manager Windows, insieme a una DLL malevola che viene caricata al posto di una libreria attesa. Questo passaggio consente di aggirare controlli e far partire il payload senza destare sospetti immediati.

Comportamento della DLL e tecniche di evasione

La DLL svolge più funzioni: tenta di indebolire le difese del sistema, ad esempio interferendo con servizi critici come Windows Update, e avvia controlli anti-analisi e anti-sandbox per evitare l’esecuzione in ambienti di test. Successivamente viene impiegato un loader per iniettare ValleyRAT in un processo legittimo, spesso explorer.exe, tramite tecniche di process hollowing. Una volta attivo, il malware contatta un server remoto e resta in attesa di comandi.

Architettura a plugin e persistenza

ValleyRAT adotta un’architettura a plugin che permette agli attaccanti di scaricare moduli su richiesta, adattando le capacità all’obiettivo. Tra le funzioni tipiche rientrano keylogging, furto credenziali, raccolta dati e tecniche di evasione delle difese. La persistenza può essere ottenuta con meccanismi silenziosi come plugin residenti nel registro e beaconing ritardato, riducendo la probabilità di rilevamento.

SEO poisoning e distribuzione alternativa

Parallelamente è stata osservata anche una strategia di SEO poisoning, con siti falsi che imitano software popolari e tracciano i click sui pulsanti di download tramite pannelli di gestione esposti. In questi casi gli installer possono anche impostare esclusioni in Microsoft Defender e creare operazioni pianificate per mantenere l’accesso, prima di scaricare il payload finale.