Iscriviti ora al Webinar di presentazione del corso CISO! Scopri di più

Nel panorama della cybersecurity le minacce più efficaci raramente iniziano con segnali evidenti. Spesso l’attacco parte da elementi comuni come un annuncio sponsorizzato, un invito a una riunione o un aggiornamento software apparentemente legittimo.

Spear Phishing UAC-0050 colpisce banche UE: RMS si infiltra via archivi annidati e link PixelDrain

- News

- Visite: 110

Un recente attacco di spear phishing ha preso di mira una istituzione finanziaria europea, segnalando un possibile ampliamento delle campagne di cyber espionage oltre i bersagli tradizionali in Ucraina. L’operazione è attribuita al gruppo UAC 0050, noto anche per attività di raccolta dati e potenziali frodi, con un interesse crescente verso organizzazioni collegate a iniziative di sviluppo regionale e ricostruzione.

Lazarus usa Medusa: Corea del Nord punta su ransomware-as-a-service e colpisce anche l’healthcare USA

- News

- Visite: 156

Il gruppo Lazarus, collegato alla Corea del Nord e noto anche con altri nomi operativi, è stato osservato mentre utilizzava il ransomware Medusa in una campagna che ha preso di mira almeno un ente non identificato in Medio Oriente. La stessa infrastruttura e gli stessi attori sono stati associati anche a un tentativo di attacco contro una organizzazione sanitaria negli Stati Uniti, segnalando un interesse concreto verso il settore healthcare, spesso critico per continuità operativa e sensibilità dei dati.

Operazione MacroMaze di APT28: macro-trappola e pixel di tracking colpiscono l’Europa, esfiltrazione invisibile via webhook

- News

- Visite: 220

Una nuova campagna di cyber attacchi attribuita al gruppo APT28 sta prendendo di mira organizzazioni selezionate in Europa occidentale e centrale, con un approccio che punta su tecniche semplici ma molto efficaci. L’attività osservata tra settembre 2025 e gennaio 2026 è stata identificata come Operation MacroMaze e si basa su spear phishing e documenti con macro per ottenere accesso iniziale e portare avanti la catena di infezione.

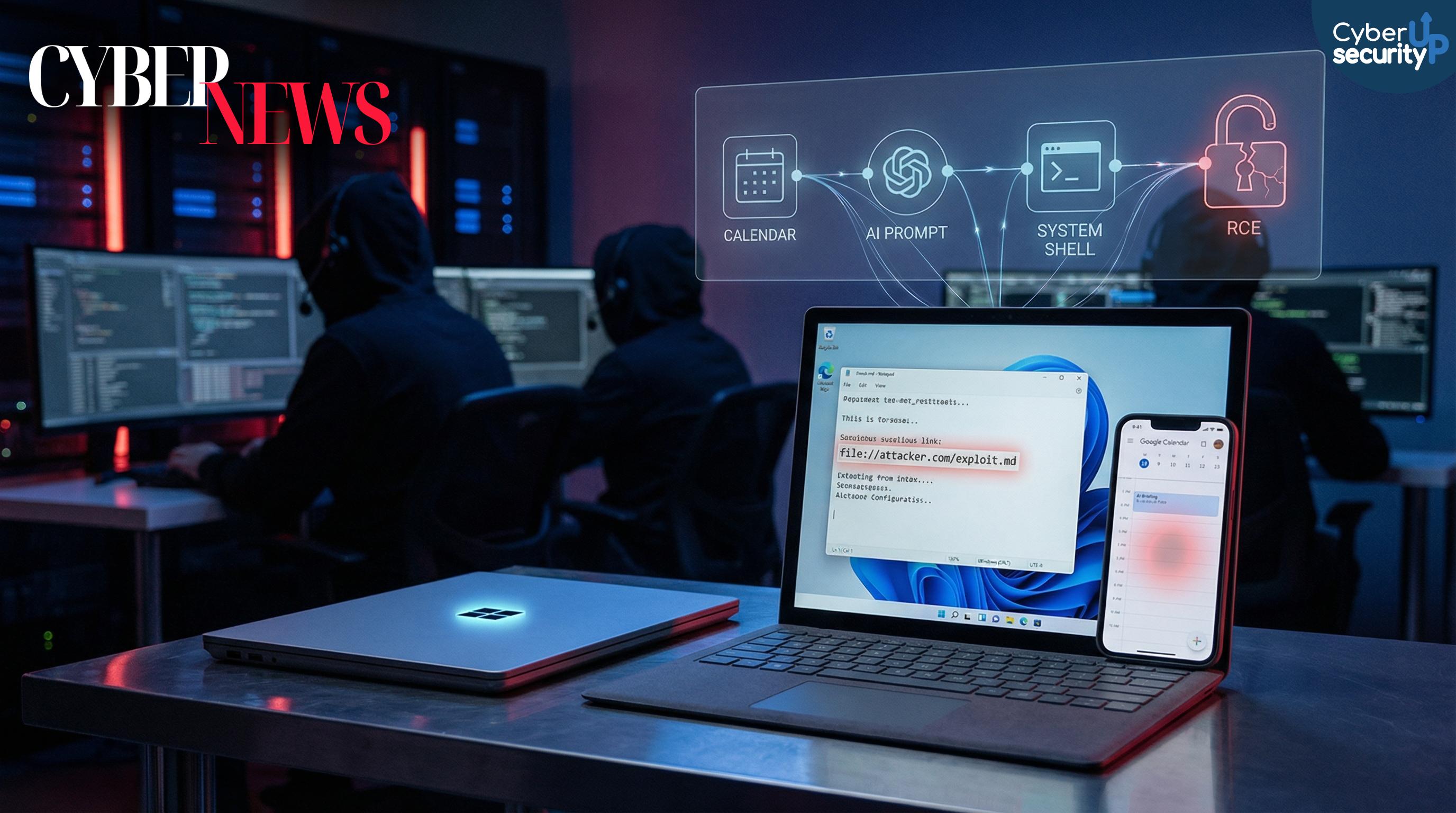

Notepad Trasformato in Arma: un link Markdown scatena Remote Code Execution su Windows senza exploit sofisticati

- News

- Visite: 268

Nel panorama della cybersecurity di questa settimana emerge un segnale chiaro: gli attaccanti puntano su tecniche collaudate invece di exploit appariscenti. L’ingresso iniziale tende a diventare più semplice, mentre le attività dopo la compromissione sono più strutturate, persistenti e orientate al valore (furto di dati, accesso continuo e monetizzazione).

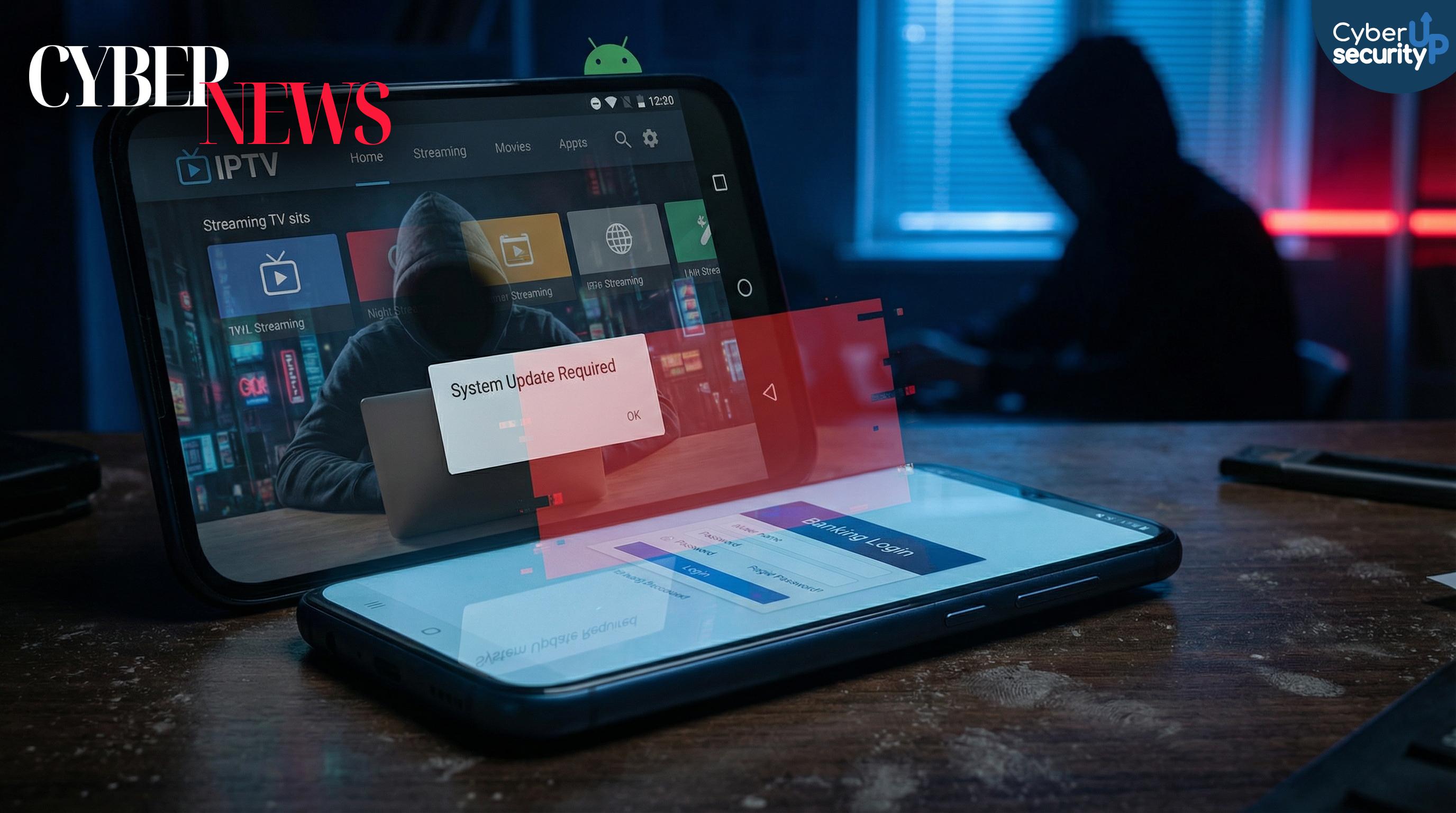

Trojan Massiv nelle false IPTV: lo smartphone sotto sequestro, banking svuotato in silenzio

- News

- Visite: 243

Le app IPTV false stanno diventando un veicolo sempre piu usato per diffondere malware Android e colpire chi utilizza servizi di mobile banking. Una delle minacce piu recenti e un trojan chiamato Massiv, progettato per facilitare attacchi di device takeover e quindi prendere il controllo dello smartphone della vittima per arrivare a furti finanziari e transazioni fraudolente.

Allarme Cyber Febbraio 2026: OpenSSL a rischio RCE, Copilot aggira DLP e phishing ClickFix colpisce macOS

- News

- Visite: 318

Nel panorama della cybersecurity di febbraio 2026 emergono segnali chiari che riguardano vulnerabilità critiche, nuove tecniche di phishing e un uso sempre più spinto di strumenti legittimi per attacchi informatici. Tra i temi più urgenti spicca la correzione di falle in OpenSSL con rischio di remote code execution legato alla gestione di dati CMS e parametri AEAD.

CRESCENTHARVEST colpisce i pro-Iran: foto “vere” nascondono un RAT e rubano dati via LNK e PowerShell

- News

- Visite: 319

La campagna CRESCENTHARVEST evidenzia come le minacce di cyber espionage possano sfruttare eventi geopolitici e contenuti emotivamente coinvolgenti per colpire utenti specifici. In questo caso il bersaglio principale sembra essere costituito da persone che supportano le proteste in Iran, con un approccio orientato al furto di informazioni e alla sorveglianza di lungo periodo tramite un RAT, cioè un remote access trojan capace di eseguire comandi da remoto, registrare digitazioni e sottrarre dati sensibili.

LinkedIn Sotto Attacco DPRK: identità rubate e finti colloqui diffondono malware e spionaggio nelle aziende occidentali

- News

- Visite: 306

Negli ultimi mesi le campagne di social engineering su LinkedIn hanno mostrato una nuova evoluzione legata a operatori IT riconducibili alla Corea del Nord. La tattica punta a ottenere assunzioni in posizioni da remoto presso aziende occidentali, sfruttando identità rubate o costruite con cura.

Supply Chain AI sotto attacco: SmartLoader trojanizza MCP su GitHub e installa StealC per rubare credenziali e crypto wallet

- News

- Visite: 360

Una nuova campagna malware legata a SmartLoader sta sfruttando un vettore sempre piu rilevante nella sicurezza software: la supply chain degli strumenti per intelligenza artificiale. I ricercatori hanno osservato la distribuzione di una versione trojanizzata di un server MCP (Model Context Protocol) collegato al mondo Oura, usato per connettere assistenti AI ai dati sanitari del dispositivo.

- Cyberattacchi Invisibili: AI, marketplace e update legittimi diventano armi tra DDoS record e supply chain compromesse

- ClickFix colpisce via DNS: nslookup su Windows trasforma l’utente in vettore del malware

- CANFAIL colpisce l’Ucraina: phishing e LLM potenziano un gruppo legato all’intelligence russa

- Assalto Cyber alla Difesa: Cina, Russia, Iran e Corea del Nord puntano su droni, supply chain e finto recruiting

Pagina 1 di 198

Cyber pillole più lette

- Pillole di analisi forense: I file Thumbs.db

- Pillole di Pentration Testing: Un altro punto di vista sulle vulnerabilità: CWE

- Pillole di Ethical hacking: Shodan, il motore di ricerca più pericoloso al mondo

- APC Injection

- Fuzzy Hashing

- Come un malware può Killare un antivirus.

- Come #Emotet da trojan bancario è diventato la più grande botnet in attività

- DLL Injection in linguaggio C

Articoli più letti

- Ancora app fraudolente, ancora su Google Play Store: Android nell’occhio del ciclone

- Geolocalizzazione, tutto ciò che devi sapere: pericoli e sfide

- Un malware attacca gli sportelli Bancomat e gli fa sputare banconote all’impazzata!

- Nuovo report evidenzia l’importanza strategica del fattore umano negli attacchi cyber

- Rischio cyber a scuola: sempre più malware si annidano tra i libri testo!