Iscriviti ora al Webinar di presentazione del corso CISO! Scopri di più

Attacco Hacker: Ospedale San Giovanni sotto assedio

- News

- Visite: 12024

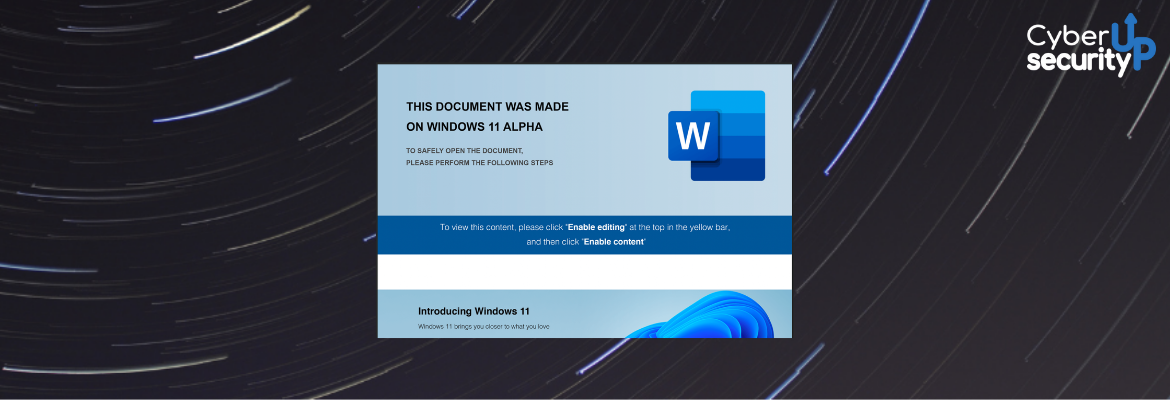

Sembra la puntata di una serie tv:d'un tratto tutti i sistemi sono bloccati, nel panico i colleghi della dottoressa Meredith, costretti a pagare 4 bitcoin… No è tutto vero, la sanità laziale è stata attaccata da un hacker una seconda volta; l’ospedale San Giovanni di Roma è stato colpito da un ransomware, ora indaga la polizia delle telecomunicazioni.

La paralisi dei sistemi ha reso impossibile qualsiasi tipo di comunicazione interna, il personale parla su WhatsApp, non si possono chiedere cartelle cliniche, esami di laboratorio e sapere quante persone sono in coda al pronto soccorso. Le caselle di posta interna sono saltate e il personale è stato costretto a tornare alla carta: «Esami ematici, richieste di trasfusioni o di camera operatoria, siamo in un mare di guai» dicono i dipendenti dell’ospedale.

Fortunatamente l’ospedale è rimasto aperto e sono garantiti i servizi d’urgenza; attualmente i tecnici sono a lavoro per garantire la gestione delle emergenze, mitigare i danni e salvare il salvabile. L’attacco è avvenuto alla mezzanotte di ieri.

Non sono chiare ancora le cause, l’entità del