Iscriviti ora al Webinar di presentazione del corso CISO! Scopri di più

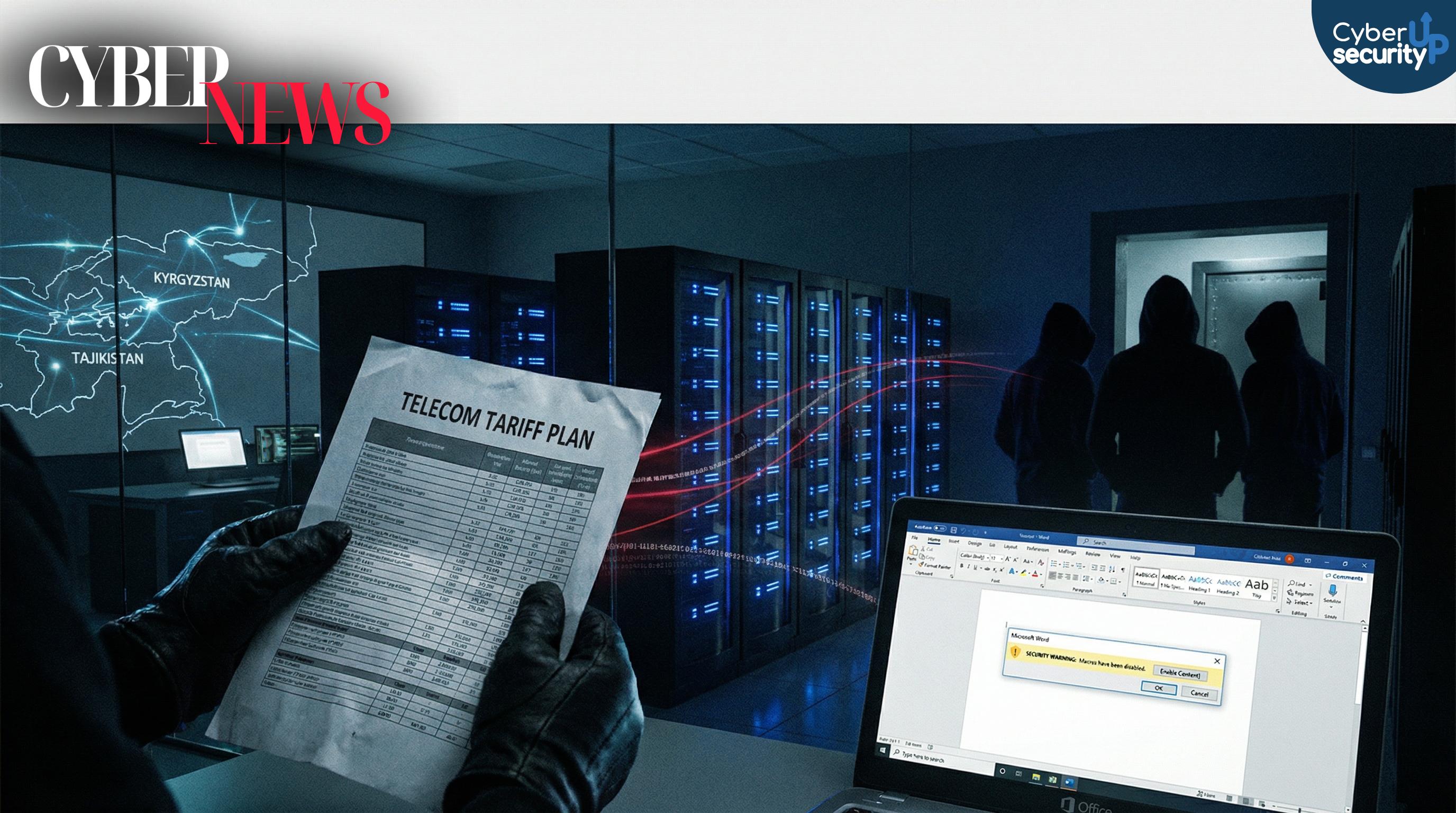

UnsolicitedBooker colpisce le telecom in Asia Centrale: phishing e backdoor LuciDoor/MarsSnake, C2 su router compromessi

- Redazione

- News

- Visite: 22

Il gruppo di cyber spionaggio noto come UnsolicitedBooker è stato osservato mentre prendeva di mira aziende di telecomunicazioni in Asia centrale, in particolare in Kirghizistan e Tagikistan. Si tratta di un cambio di focus rispetto a precedenti campagne che avevano colpito organizzazioni in Arabia Saudita.

ScarCruft sfonda i sistemi air‑gapped: USB infette e Zoho WorkDrive trasformano il cloud in comando e controllo invisibile

- Redazione

- News

- Visite: 26

La minaccia informatica legata al gruppo ScarCruft torna al centro dell’attenzione per una campagna avanzata che punta a superare anche le reti isolate. La tecnica combina servizi cloud legittimi e malware su chiavette USB per violare sistemi air gapped, cioè separati da Internet, con obiettivi di sorveglianza e raccolta dati.

Cyberattacchi Lampo con AI: da annunci e browser al furto dati in pochi minuti

- Redazione

- News

- Visite: 174

Nel panorama della cybersecurity le minacce più efficaci raramente iniziano con segnali evidenti. Spesso l’attacco parte da elementi comuni come un annuncio sponsorizzato, un invito a una riunione o un aggiornamento software apparentemente legittimo.

Zero-Day Dell e Malware IA: la minaccia si nasconde tra update, firmware e cloud fino a 30 Tbps DDoS

- Redazione

- News

- Visite: 105

Nel panorama della cybersecurity di questa settimana emergono segnali chiari su come il rischio stia scivolando dentro flussi considerati normali, tra aggiornamenti, strumenti affidabili e servizi cloud.

Spear Phishing UAC-0050 colpisce banche UE: RMS si infiltra via archivi annidati e link PixelDrain

- Redazione

- News

- Visite: 123

Un recente attacco di spear phishing ha preso di mira una istituzione finanziaria europea, segnalando un possibile ampliamento delle campagne di cyber espionage oltre i bersagli tradizionali in Ucraina. L’operazione è attribuita al gruppo UAC 0050, noto anche per attività di raccolta dati e potenziali frodi, con un interesse crescente verso organizzazioni collegate a iniziative di sviluppo regionale e ricostruzione.

- Lazarus usa Medusa: Corea del Nord punta su ransomware-as-a-service e colpisce anche l’healthcare USA

- Operazione MacroMaze di APT28: macro-trappola e pixel di tracking colpiscono l’Europa, esfiltrazione invisibile via webhook

- Notepad Trasformato in Arma: un link Markdown scatena Remote Code Execution su Windows senza exploit sofisticati

- Trojan Massiv nelle false IPTV: lo smartphone sotto sequestro, banking svuotato in silenzio

Pagina 1 di 420