ClickFix colpisce via DNS: nslookup su Windows trasforma l’utente in vettore del malware

- Redazione

- News

- Visite: 123

Una nuova variante della tecnica di social engineering ClickFix sta attirando l’attenzione per il modo in cui usa il DNS come canale di staging del malware, rendendo il traffico malevolo più simile a quello normale. In questo scenario l’attaccante non sfrutta una vulnerabilità tecnica ma la fiducia procedurale dell’utente, inducendolo a eseguire manualmente un comando che avvia la catena di infezione.

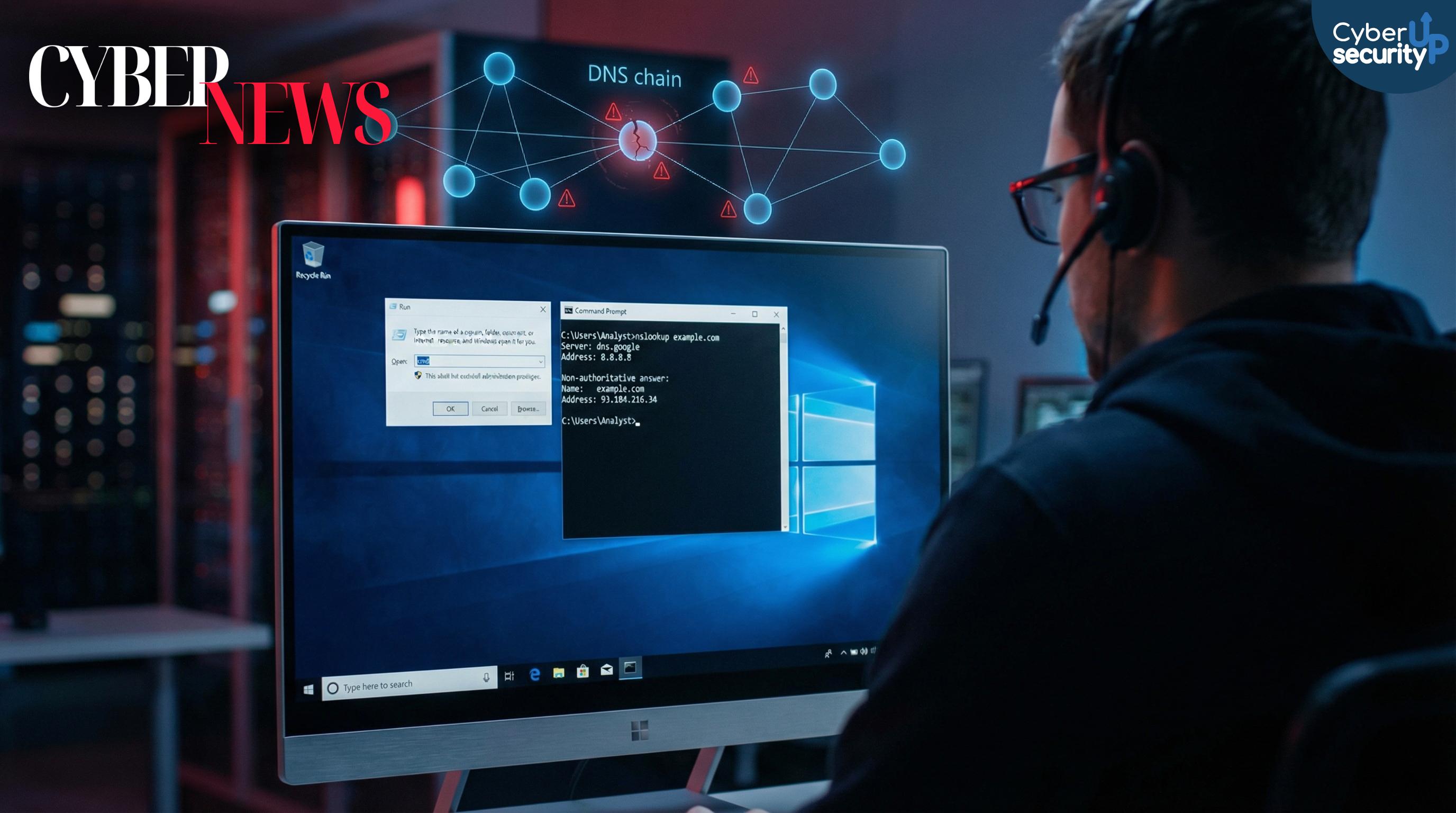

Il punto chiave è l’abuso del comando nslookup su Windows. La vittima viene guidata tramite istruzioni ingannevoli, spesso presentate come passaggi di verifica o risoluzione problemi, ad aprire la finestra Esegui e lanciare un comando che richiama cmd.exe. Da lì parte una query DNS personalizzata verso un server DNS esterno predefinito, non verso il resolver di sistema. Il risultato della risposta DNS viene poi filtrato per estrarre un valore specifico, ad esempio il campo Name, che viene interpretato ed eseguito come payload di secondo stadio. In pratica il DNS diventa un canale leggero di segnalazione e consegna, riducendo la dipendenza da richieste web tradizionali e complicando alcune attività di rilevamento basate su HTTP o su indicatori tipici di download.

Dopo l’esecuzione del secondo stadio, la catena può proseguire con il download di un archivio ZIP da un server esterno. All’interno vengono estratti e avviati componenti come script Python per ricognizione e discovery, seguiti da uno script VBScript incaricato di avviare un trojan di accesso remoto basato su Python. Per mantenere la persistenza, viene creato un collegamento LNK nella cartella di avvio automatico di Windows, così il malware si riattiva ad ogni login o riavvio del sistema.

Questa evoluzione conferma la crescita di ClickFix e delle sue varianti, diffuse tramite phishing, malvertising e pagine esca con falsi CAPTCHA. Il vantaggio per i criminali è evidente: è l’utente stesso a installare il malware, aggirando controlli che potrebbero bloccare eseguibili sospetti. Per ridurre il rischio servono formazione mirata contro istruzioni operative non richieste, monitoraggio DNS anomalo verso resolver esterni e controlli su esecuzioni da Run dialog, cmd.exe, script e persistenza in Startup.