Il Process Hollowing

- Antonio Capobianco

- Visite: 7669

Pillole di #MalwareAnalysis

Il #processHollowing

Questa tecnica di infezione prevede di svuotare un processo legittimo del suo codice (hollow) ed in seguito riempire l’area svuotata del codice malvolo.

Per poter essere eseguita con successo bisogna:

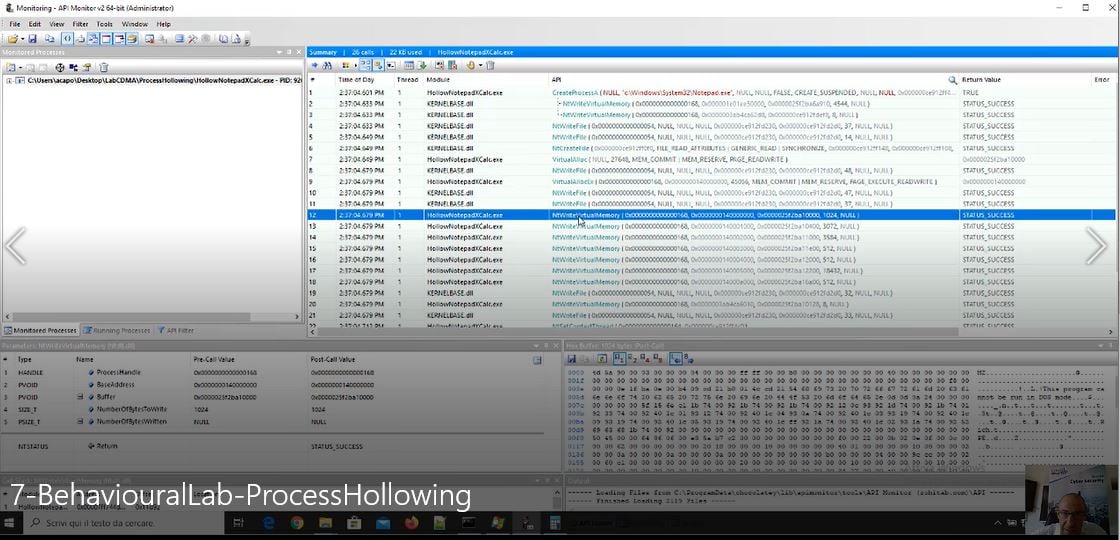

· lanciare il processo legittimo nello stato suspended con la primitiva #CreateProcess

· svuotarlo del proprio codice utilizzando la primitiva #ZwUnmapViewOfSection

· adattare l’area svuotata alla dimensione del codice malevolo con #VirtualAllocEx

· scriverci dentro con la primitiva #WriteProcessMemory

· far ripartire il processo con le primitive #SetThreadContext e #ResumeThread.

In pratica un gioco da ragazzi ??

Ma come fare a capire che un #malware esegue questo tipo di procedura?

Ricercando tra le stringhe con il comando #strings o #floss dobbiamo trovare le primitive che vi ho menzionato prima, in particolare ZwUnmapViewOfSection.

Purtroppo con #ProcessExplorer è difficile capire questo tipo di tecnica ma se sappiamo cosa cercare possiamo utilizzare #ApiMonitor andando a ricercare le specifiche api che vi ho indicato in questo post.