Ursnif: il malware che tormenta l'Italia

- Antonio Capobianco

- Visite: 5058

Recentemente si sono osservate nel nostro paese oltre 20 campagne di phishing ad opera del gruppo TA544 che quest'anno diffondono il trojan bancario Ursnif.

Nelle campagne, il gruppo criminale ha impersonato organizzazioni italiane come corrieri o aziende del settore energetico, chiedendo pagamenti alle vittime.

Utilizzando tecniche di injection ha anche preso di mira i portali tra cui UniCredit Group, Agenziabpb, ING, BNL, eBay, PayPal, Banca Sella, CheBanca! e IBK.

Più di mezzo milione di messaggi rivolti alle organizzazioni italiane, rendono Ursnif il malware più frequentemente osservato che prende di mira il nostro paese.

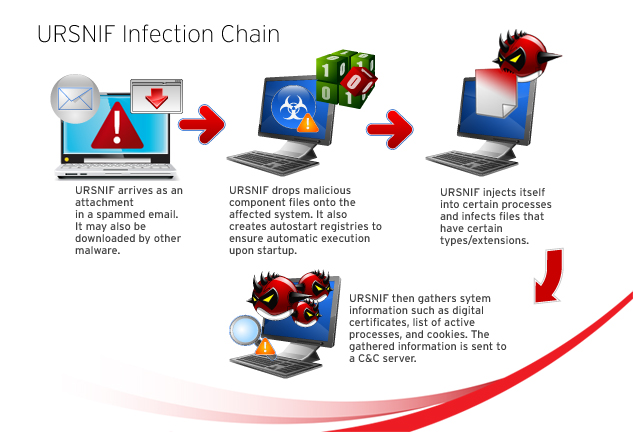

Le e-mail contengono documenti Microsoft Office con macro malware. Se la vittima abilita le macro, il documento distribuirà Ursnif sul computer infetto.

In alcune di queste campagne, l'attore della minaccia impiega tattiche di geofencing per confermare i destinatari in regioni geografiche mirate.

Le campagne di TA544 sono in corso dallo scorso anno e continuano a rivolgersi agli utenti italiani. Consiglio di rimanere vigili e formare i dipendenti per individuare le e-mail dannose. Inoltre, assicurarsi che le macro siano disabilitate per tutti i dipendenti, se non necessario.