VM Escape su VMware ESXi: zero‑day cinesi prendono l’hypervisor via SonicWall e canale VSOCK invisibile

- News

- Visite: 626

Un gruppo di attaccanti di lingua cinese è stato collegato a una catena di attacco avanzata contro ambienti virtualizzati VMware ESXi, con un obiettivo chiaro: ottenere il controllo dell’hypervisor partendo da una macchina virtuale. L’accesso iniziale sarebbe avvenuto tramite un appliance VPN SonicWall compromesso, usato come punto di ingresso per distribuire un toolkit capace di sfruttare vulnerabilità zero-day di VMware ESXi osservate in attacchi reali.

Quishing Nordcoreano: il QR phishing che ruba token e bypassa l’MFA colpendo aziende e governi

- News

- Visite: 482

Nel panorama della sicurezza informatica cresce una tecnica di phishing sempre piu insidiosa che sfrutta i codici QR per ingannare le vittime e superare le difese aziendali. Questa pratica e conosciuta come quishing, unione tra QR e phishing, e viene utilizzata in campagne mirate di spear phishing contro organizzazioni strategiche.

APT28 colpisce energia e nucleare: phishing invisibile ruba credenziali e reindirizza ai siti legittimi

- News

- Visite: 461

Una nuova campagna di furto credenziali è stata collegata al gruppo APT28, noto anche come BlueDelta, con obiettivi mirati in ambiti sensibili come energia, ricerca nucleare e organizzazioni di policy. Le vittime includono persone legate a una agenzia turca di ricerca energetica e nucleare, personale di un think tank europeo e realtà in Macedonia del Nord e Uzbekistan.

Il gruppo di cyber spionaggio identificato come UAT 7290 è stato collegato a intrusioni mirate contro aziende in Asia meridionale e in Europa sud orientale, con un focus particolare sui provider di telecomunicazioni. L’attività risulta attiva almeno dal 2022 e si distingue per una fase iniziale di ricognizione tecnica molto estesa, utile a mappare infrastruttura, servizi esposti e possibili punti deboli prima di avviare l’attacco vero e proprio.

WhatsApp Worm Astaroth in Brasile: il trojan bancario si auto-propaga tra contatti e svuota i conti Windows

- News

- Visite: 427

Una nuova campagna di malware sta sfruttando WhatsApp come canale di diffusione per Astaroth, un trojan bancario per Windows noto anche come Guildma, con un focus particolare sugli utenti in Brasile. La minaccia si distingue per la capacita di comportarsi come un vero worm, cioe di propagarsi automaticamente da una vittima ai suoi contatti, aumentando in modo rapido la superficie di attacco e la probabilita di nuove infezioni.

RustFS sotto attacco: token hardcoded apre al controllo totale del cluster e alla distruzione dei dati

- News

- Visite: 437

Nel panorama della cybersecurity le minacce cambiano ritmo ogni settimana e i segnali più importanti arrivano spesso da dettagli apparentemente piccoli. Tra vulnerabilità sfruttate, campagne di phishing e errori di configurazione, il filo conduttore resta la velocità con cui un attaccante trasforma un punto debole in accesso persistente, furto di dati o interruzione dei servizi.

Email “interne” false in Microsoft 365: un errore di routing MX spalanca il phishing e ruba credenziali

- News

- Visite: 577

Una configurazione errata del routing delle email può aprire la porta a un tipo di phishing particolarmente insidioso, in cui i messaggi sembrano provenire dallo stesso dominio interno dell’organizzazione. Questo scenario colpisce soprattutto ambienti con flussi di posta complessi, dove il record MX non punta direttamente a Microsoft 365 ma passa prima da un server Exchange on premises o da un servizio terzo, ad esempio filtri antispam o sistemi di archiviazione.

n8n sotto attacco: CVE-2026-21858 (CVSS 10) permette controllo totale e RCE via webhook senza login

- News

- Visite: 1162

Una vulnerabilita critica in n8n, piattaforma molto usata per la workflow automation, sta attirando grande attenzione nel mondo della cybersecurity perche consente a un attaccante remoto non autenticato di ottenere il controllo completo di istanze vulnerabili. Il problema e tracciato come CVE 2026 21858 e ha punteggio CVSS 10.0, quindi massima gravita.

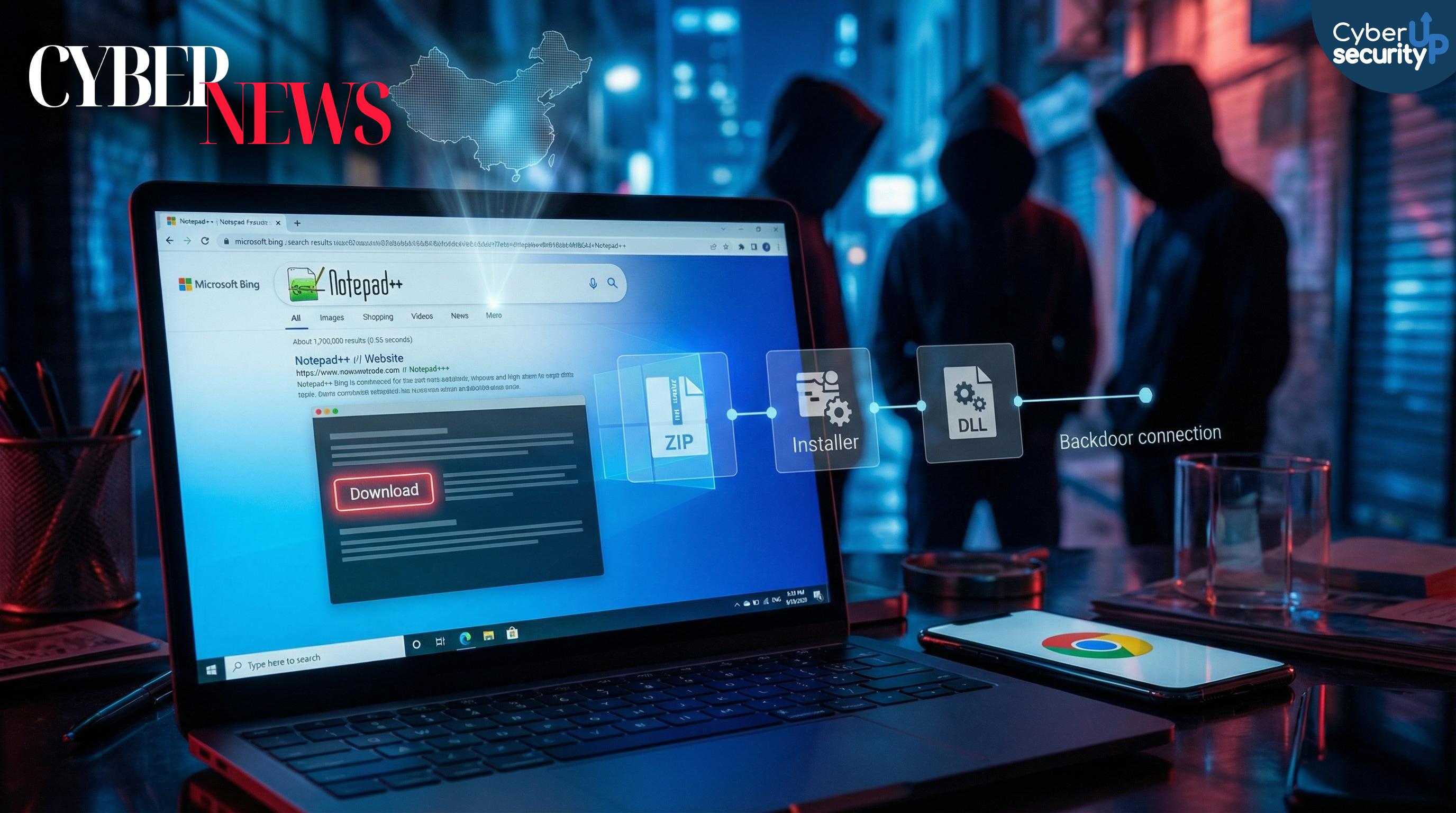

Trappola SEO BlackCat: finti download di Chrome e Notepad++ infettano centinaia di migliaia di PC

- News

- Visite: 516

Una campagna di malware basata su SEO poisoning sta mostrando quanto possa essere rischioso cercare e scaricare software popolari dai motori di ricerca. Il gruppo cybercriminale Black Cat è stato collegato a una strategia che spinge siti fraudolenti in cima ai risultati, inducendo gli utenti a scaricare finti installer contenenti una backdoor in grado di rubare dati sensibili.

Cybersecurity 2026: da costo a motore del business, contro il boom del cybercrime e i rischi dell’IA

- News

- Visite: 1032

Nel 2026 la cybersecurity non e piu una scelta opzionale ma un elemento strutturale del modo in cui le aziende crescono, innovano e restano operative. Le organizzazioni affrontano un contesto di iper innovazione e iper rischio dove la superficie di attacco aumenta insieme alla velocita con cui vengono adottate nuove tecnologie.

- VVS Stealer su Discord: l’infostealer in Python ruba token e password con offuscamento “stealth”

- Router D-Link sotto assedio (CVE-2026-0625): hacker entrano senza password e dirottano i DNS

- Viber sotto attacco UAC-0184: ZIP-trappola e Remcos RAT per spiare enti militari ucraini

- Botnet Kimwolf su Android: 2 milioni di dispositivi presi via ADB esposto, DDoS e banda domestica rivenduta

Pagina 4 di 196

Cyber pillole più lette

- Pillole di analisi forense: I file Thumbs.db

- Pillole di Pentration Testing: Un altro punto di vista sulle vulnerabilità: CWE

- APC Injection

- Pillole di Ethical hacking: Shodan, il motore di ricerca più pericoloso al mondo

- Fuzzy Hashing

- Come un malware può Killare un antivirus.

- Come #Emotet da trojan bancario è diventato la più grande botnet in attività

- DLL Injection in linguaggio C

Articoli più letti

- Ancora app fraudolente, ancora su Google Play Store: Android nell’occhio del ciclone

- Geolocalizzazione, tutto ciò che devi sapere: pericoli e sfide

- Un malware attacca gli sportelli Bancomat e gli fa sputare banconote all’impazzata!

- Nuovo report evidenzia l’importanza strategica del fattore umano negli attacchi cyber

- Rischio cyber a scuola: sempre più malware si annidano tra i libri testo!