Perché dovresti aver bisogno di un Threat Hunter

- News

- Visite: 13781

Una soluzione di endpoint protection sia esso un antivirus, firewall o una soluzione avanzata basata sull’intelligenza artificiale, capace di filtrare le mail di phishing, sono solo una parte delle contromisure necessarie a far fronte ad una minaccia in continua evoluzione.

La ricerca proattiva di metodi di intrusione è alla base di una sicurezza ben strutturata.

La figura del threat hunter

Il cacciatore di minacce è una figura fondamentare all’interno di un reparto IT poiché, trovandosi all’interno della rete può monitorare attivamente, con l’intenzione di ridurre, la superficie di attacco.

Un team di difesa per essere efficace deve essere composto da più livelli; conosciamo le figure del SOC Specialist , dell’ Ethical Hacker e dell’ Analista Forense , ma alla nostra catena manca ancora un anello.

La figura del cacciatore, a differenza del Penetration Tester o del Soc Specialist, si pone l’obiettivo di scovare dove si sia insidiata la minaccia assumendo che l’attacco sia già avvenuto e l’attaccante sia in attesa del momento giusto per poter causare il maggior danno possibile. Il Threat Hunter stila un profilo comportamentale utilizzando log e tecniche di analisi del traffico, con il fine di rilevare le più piccole variazioni del normale flusso di lavoro con l’obiettivo di eliminare le minacce sul nascere.

Prevenire è meglio che curare

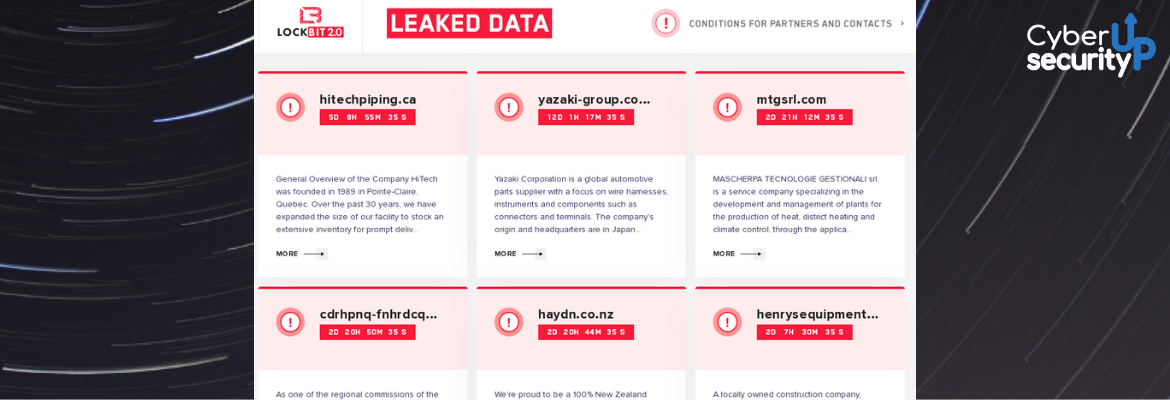

Ciò che distingue la figura del Threat Hunter è la proattività, inutile piangere sul latte versato quando sarebbe bastato davvero poco ad evitare il disastro; un esempio attuale è