Unicredit ha subito l’ennesima violazione informatica della sua storia recente, la terza in quattro anni: i dati di oltre tremila dipendenti sono stati trovati in vendita su diversi forum frequentati da criminali informatici. Si ipotizza che questa fuga di informazioni sia dovuta a un attacco hacker non documentato dall’azienda. L’annuncio è stato fornito da Telsy, società del gruppo TIM esperta di sicurezza informatica, sul cui blog si legge che questi dati sono stati rinvenuti in almeno due distinti forum. L’autore del post, ignoto, sarebbe un hacker di nome C0c0linoz. Esposti, stando a quanto riportato, dati sensibili di dipendenti Unicredit, fra cui nome e cognome, mail personale, password e contatti telefonici. «Il database sembra genuino e appare come il possibile risultato di un attacco di tipo SQL injection», si legge nel post. Con il termine “SQL injection” si fa riferimento a una tecnica di inserimento di codice malevolo per attaccare le applicazioni.

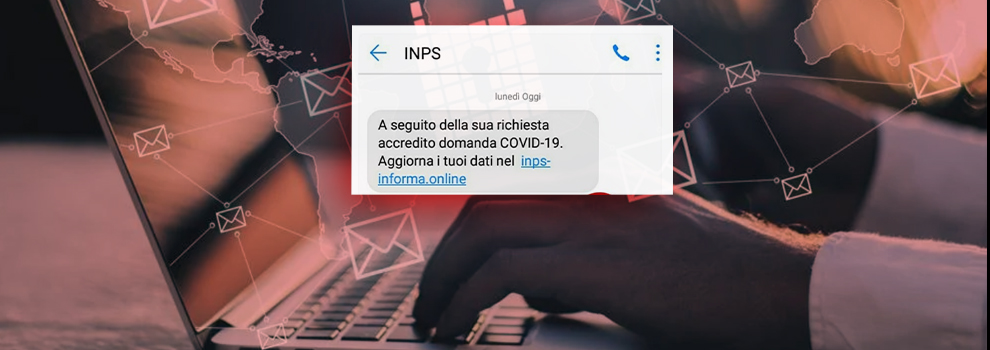

Nemmeno la pandemia mette a freno le mire dei criminali informatici, anzi, le circostanze critiche offrono loro nuovi modi per colpire. Gli hacker, specie nell’ultimo mese e mezzo, sono stati impegnati a cercare di sfruttare l’emergenza per i loro crimini. La diffusione su scala globale del COVID - 19 (anche noto come Sars – Cov – 2) ha portato a un aumento direttamente proporzionale delle e-mail di phishing e di diversi malware progettati per intrappolare le persone alla ricerca di informazioni sul virus, facendo leva sulla paura e l’insicurezza che serpeggiano fra la gente. Fra questi, in particolare il più temibile sembra essere un nuovo tipo di ransomware, noto come CovidLock, che crittografa i dati chiave sul dispositivo Android che colpisce e nega l’accesso alle vittime (a meno che non paghino un riscatto in criptovaluta).