Pillole di Ethical Hacking: Nslookup

- Antonio Capobianco

- Visite: 7508

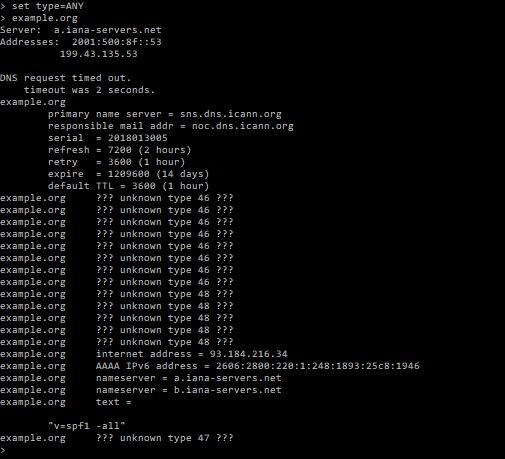

Uno degli strumenti più utili nel processo di footprinting è NsLookup.

Nslookup è uno strumento utilizzato per interrogare i DNS al fine di ottenere informazioni utili sul target.

Un utilizzo di questo strumento può essere il seguente

1. Al prompt dei comandi, digitare nslookup, quindi premere Invio.

2. Digitare server <indirizzo IP>, dove indirizzo IP è l'indirizzo IP del proprio Server DNS, quindi premere Invio.

3. Entrati dentro la shell di NsLookkup digitare set type=mx, quindi premere Invio.

4. Digitare <nome dominio>, dove nome dominio è il nome del dominio oggetto dell'analisi, quindi premere Invio.

Viene visualizzato il record MX per il dominio che hai inserito.

Allora cosa ci dice il risultato? In questo esempio i nomi dei server e gli indirizzi IP restituiti sono per i server di posta che elaborano la posta per il dominio.

Se lo si desidera, possiamo anche utilizzare il comando set type per cercare tutti i record DNS un dominio sostituendo MX con A. E' possibile anche recuperare la start of authority per un dominio sostituendo MX con SOA.

#penetrationtesting #vulnerability #securityawareness #cybersecurityawareness #offensivesecurity #ethicalhacking #ethicalhacker #cybersecurity #infosec #infosecurity #pentest #pentester #redteam #malware #malwareanalysis #cybersecurityUP